Utilisateurs et droits d'accès

Cet exercice de manipulation de droits est assez long, mais important. N'hésitez pas à prendre du temps.

Des commandes qui pourront être utiles sont données en pas de cette page.

Un

petit programme (script) est fourni, pour vérifier si vous ne vous êtes

pas trompés, une fois que vous aurez fini les 4 questions de cet

exercice.

Vous pouvez l'exécuter, en tant que root, et il vous dira si vos répertoires sont conformes à ce qui est demandé.

Pour télécharger le script cliquez sur ce lien:

verif-droits.shExceptionnellement, pour cet exercice, il peut-être intéressant de travailler dans un shell en tant que root.

Pour ça, vous pouvez taper la commande "

sudo su - "

1. création des fichiers et répertoires

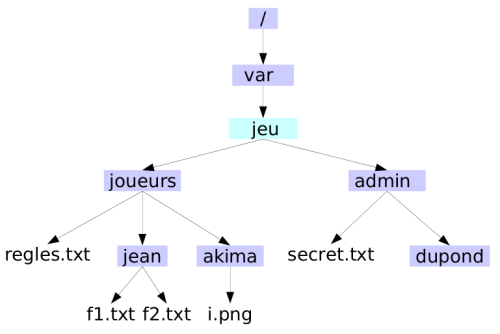

Créez l'arborescence suivante (figure)

Vous pouvez créer très simplement des fichier vides à l'aide de la commande "

touch nom_fichier" .

Indication: /var existe déjà, vous devez donc commencer par créer le répertoire "jeu"

2. création des utilisateurs

En utilisant la commande appropriée, créez les utilisateurs: jeu, jean, akima, dupond

Attention, ne confondez pas les répertoires (que vous avez déjà crée) avec les utilisateurs du système.

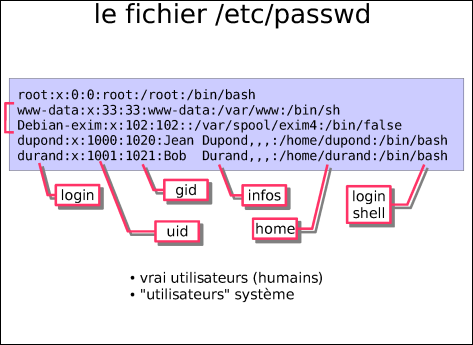

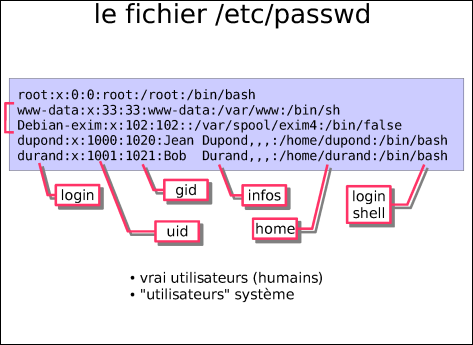

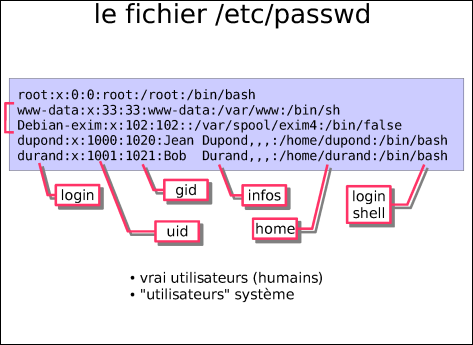

Vérifiez que les utilisateurs ont bien été crées en regardant le fichier /etc/passwd

3. création de groupes d'utilisateurs

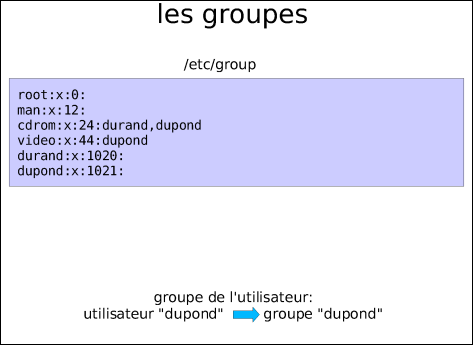

- créez les groupes : joueurs, admin

- ajoutez les utilisateurs jean et akima au groupe joueurs

- ajoutez l'utilisateur dupond au groupe admin

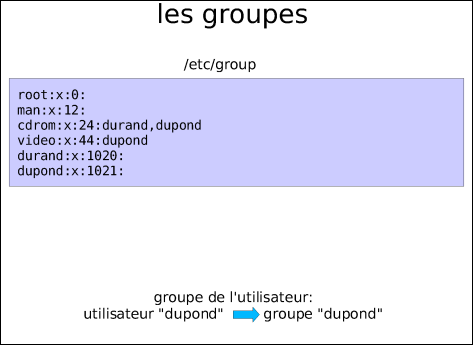

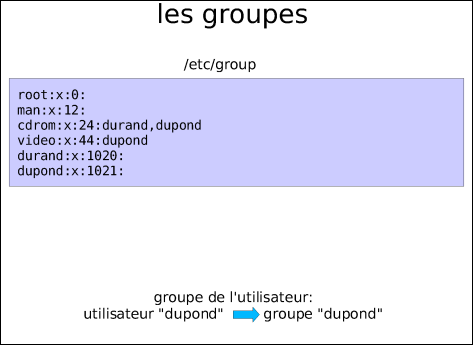

- vérifiez en regardant dans le fichier /etc/group que les groupes sont corrects.

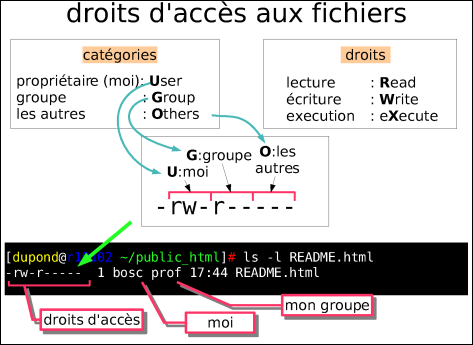

4. manipulation des droits et des propriétaires

Dans cette partie vous devez changer les propriétaires, les groupes

et les droits de différents fichiers et répertoires pour obtenir les

point suivants:

- Les répertoires jean, akima, dupond (et les fichiers contenus) devront appartenir aux utilisateurs respectifs.

- Les autres fichiers et répertoires doivent appartenir à l'utilisateur "jeu"

- Le fichier "regles.txt" doit être modifiable par les admins, mais pas par les joueurs. Il doit être lisible par les joueurs.

- Les joueurs ne doivent pas pouvoir connaître l'existence des

autres joueurs (ils ne doivent donc pas pouvoir lister le contenu du

répertoire "joueurs")

- Les joueurs ne doivent pas pouvoir lire les fichiers et répertoires des autres joueurs

- Seuls les admins peuvent lire et modifier "secret.txt"

Conseil : n'hésitez pas à devenir un des utilisateurs pour voir si

ses droits sont corrects. Par exemple, pour devenir akima, vous pouvez

taper: "sudo su - akima"

Les commandes utiles

N'hésitez pas à regarder la page "man" de ces commandes.

- adduser

- addgroup

- usermod -G nom_groupe nom_utilisateur

- chown

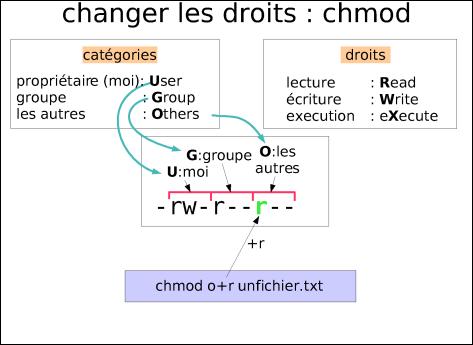

- chmod

- chgrp